2026年1月24日,【暗网威胁情报监测系统发现】BreachForums(breachforums.bf)上出现一个帖子,宣布泄露了Breachforums.cz(原BreachForums平台的克隆版)运营者的内部Telegram聊天记录。该泄露由用户“Loki”发布,主要针对论坛所有者“Hasan”进行人身攻击。该群组涉及Breachforums.cz(BreachForums的克隆版)的核心员工和关联人员,总计约6597条消息。分析显示,该群组主要用于协调网络犯罪活动,包括论坛重启规划、数据泄露共享、域名管理、DDoS攻击讨论以及对执法行动的担忧。主要参与者包括HasanBroker(疑似领导者)、ry、diencracked、Resolute 和 agentsfederaux 等。

关键发现:

-

参与者与动机:群组成员积极讨论BreachForums的重启,使用XenForo软件,并计划发布数百个数据库以吸引用户。动机包括盈利(通过数据库销售)和竞争(针对其他论坛如DarkForums)。 -

操作细节:暴露了域名注册策略(使用nicenic和epik等滥用友好注册商)、OPSEC失败(如分享个人担忧和潜在doxxing),以及对成员逮捕的恐惧(提及dien和breacher可能被捕)。 -

威胁指标:频繁提及FBI(21次)、逮捕(6次)、泄露(9次)和DDoS(8次),表明群组面临执法风险。同时,计划与Knox等实体合作,可能扩大网络犯罪网络。 -

威胁级别:高 – 泄露揭示了内部不稳定,可能导致进一步的论坛竞争、doxxing或执法干预。Breachforums.cz可能面临用户流失和声誉损害。

事件概述

发现与时间线

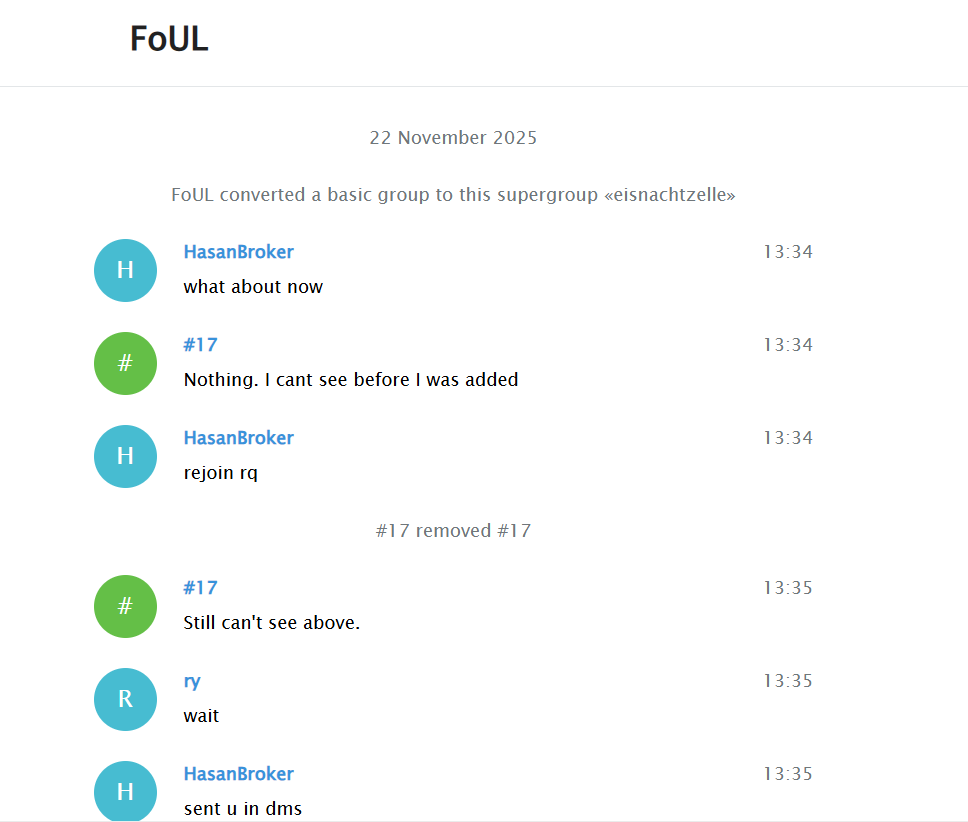

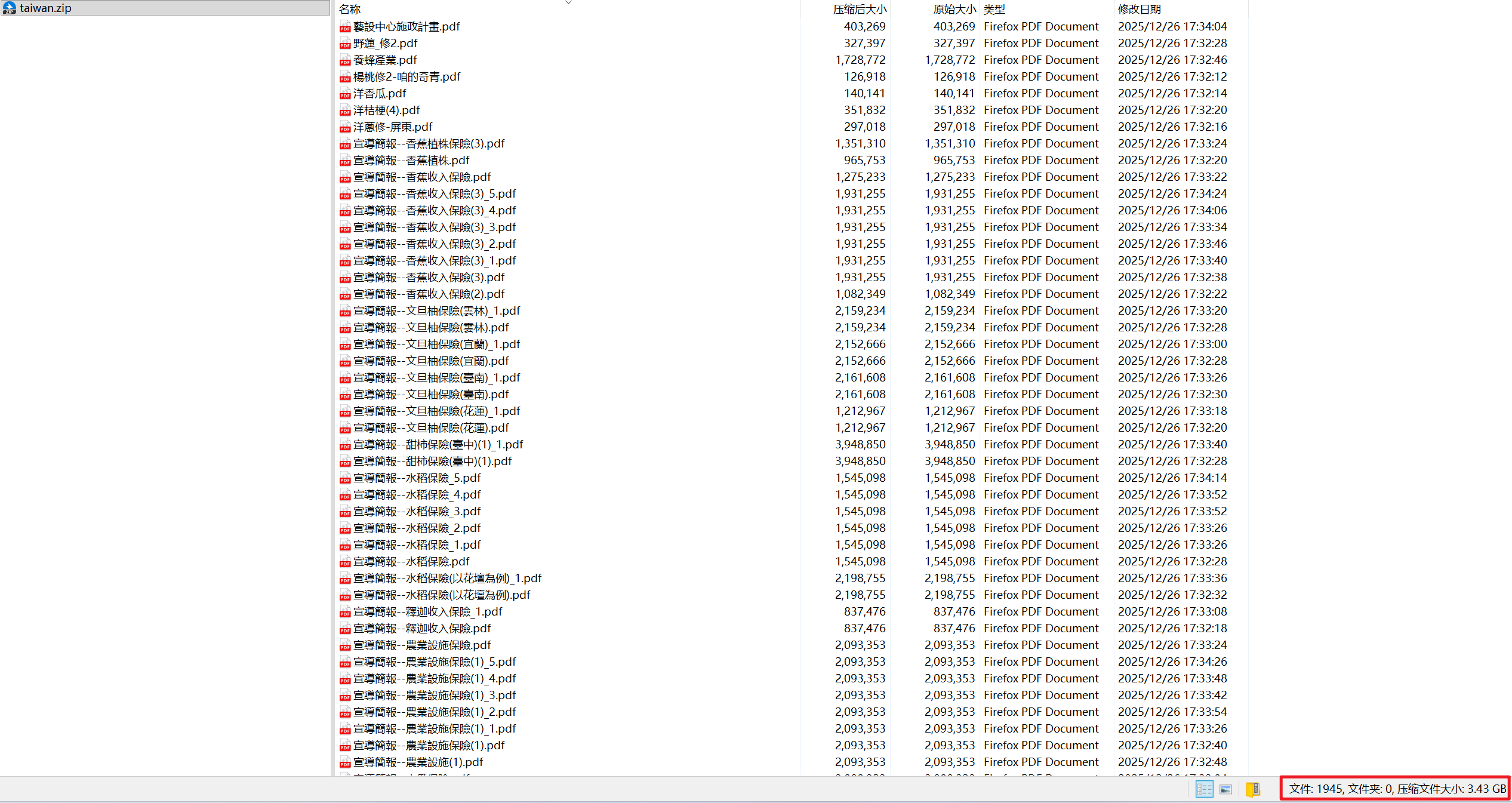

聊天记录覆盖约两个月,从2025年11月22日的群组创建开始,到2026年1月22日结束。群组名为“FoUL”,最初为基本群组,后升级为supergroup。消息高峰期出现在2025年12月和2026年1月,焦点从初始协调转向论坛重启和危机管理。

-

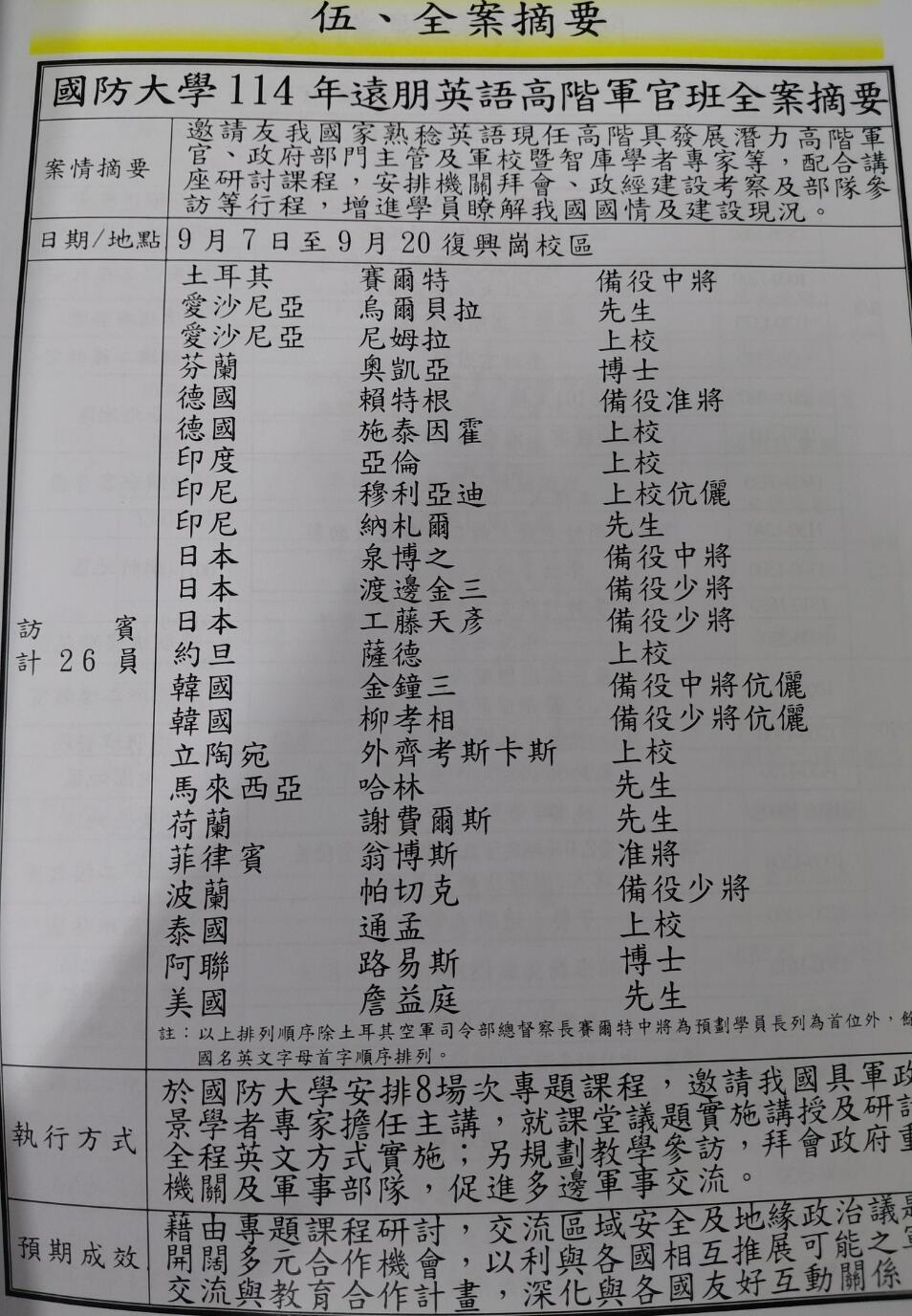

早期阶段(2025年11-12月):讨论域名注册(e.g., breachforums.cz 使用nicenic)、软件迁移(从MyBB到XenForo),以及数据泄露共享(ry声称拥有400+数据库)。 -

中期阶段(2025年12月):担忧成员逮捕(dien和breacher下线,可能被捕),并计划DDoS攻击以“ragebait”竞争对手。 -

后期阶段(2026年1月):焦点转向联盟(与DarkForums或Knox合作)、deface页面设计,以及对FBI和Europol的恐惧(HasanBroker承认报告竞争对手)。

泄露来源为BreachForums上的线程,由用户“Loki”发布,包含这些HTML导出文件。

涉事方

基于提取数据,独特用户约30人,主要活跃者包括:

-

HasanBroker:群组领导者,负责域名、软件和战略决策。频繁表达对逮捕的担忧,并声称向FBI/Europol报告竞争对手。 -

ry:数据泄露专家,计划在论坛上发布大量数据库,并讨论DDoS和trolling。 -

diencracked:提供技术建议,如域名注册和托管(推荐wayoffshore)。 -

Resolute:活跃参与者,承诺24/7在线,讨论Telegram频道管理和论坛活动。 -

agentsfederaux:法国用户,参与deface页面设计和歌曲整合(提及“bf song”)。 -

其他:Horse Head、pryx、breach3d 等,讨论个人话题但与犯罪活动交织。

无明确证据显示外部渗透,但成员多次提及潜在的内部背叛或逮捕。

详细分析

内容提取与主题总结

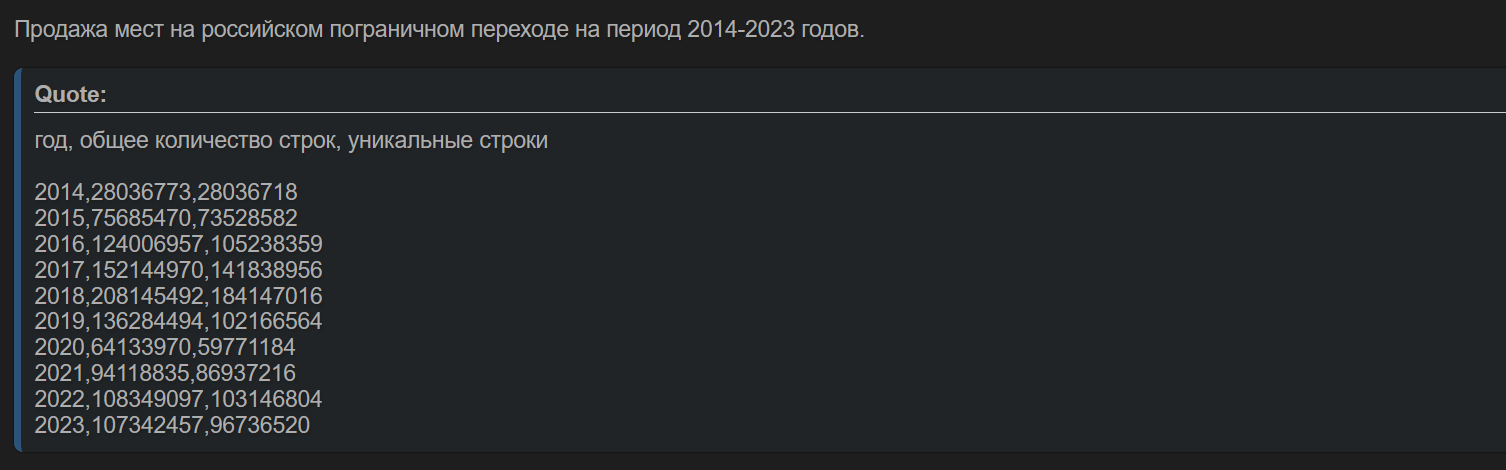

使用代码工具解析HTML文件,提取了所有消息。关键统计:

-

总消息:6597条,包括服务消息(如日期标记)和用户消息。 -

独特用户:约30人,核心为HasanBroker主导。 -

主题频率: -

论坛(forum):45次 – 主要讨论BreachForums重启和竞争。 -

FBI:21次 – 多次提及报告或恐惧FBI行动。 -

泄露(leak/breach):23次 – 共享数据库和泄露计划。 -

域名(domain):12次 – 注册和托管策略。 -

数据库(database):10次 – 销售和转储讨论。 -

DDoS:8次 – 用于攻击竞争对手。 -

逮捕(arrest):6次 – 担忧dien、breacher等被捕。

-

示例消息:

-

HasanBroker(2025-11-30):讨论域名注册转移到nicenic,以避免扣押。 -

ry(2025-12-03):计划转储400+数据库。 -

Resolute(2026-01-14):承诺高活跃度,但HasanBroker强调论坛优先于Telegram。 -

agentsfederaux(2026-01-22):讨论deface页面和与Knox的潜在合作。

技术与安全洞察

-

OPSEC失败:成员公开分享个人担忧(如社交媒体删除、逮捕恐惧),并讨论敏感操作(如报告竞争对手给FBI)。使用Telegram群聊暴露了内部协调,易受泄露或渗透。 -

基础设施:推荐滥用友好提供商(nicenic、epik、wayoffshore)。计划使用XenForo软件,提升论坛功能,但暴露迁移细节。 -

攻击向量:提及DDoS用于“ragebait”、数据转储和deface页面设计。HasanBroker计划针对“jacuzzi”用户,可能涉及doxxing。 -

语言与文化:多语种(英语、法语),成员分布全球(法国、可能美国/欧洲)。使用种族主义语言(如“niggas”),反映地下社区文化。

无提及高级工具或恶意软件,但讨论了数据库销售和泄露,表明群组是网络犯罪生态的一部分。

结论

这些泄露的聊天记录揭示了Breachforums.cz内部运作的脆弱性,暴露了从论坛重启到执法恐惧的全面图景。该群组体现了网络犯罪社区的动态,包括合作、竞争和风险。尽管泄露可能源于内部恩怨(如Loki的帖子),但它为情报分析提供了宝贵洞察,突显了地下论坛的持续威胁。

暂无评论内容