2026年1月10日,【暗网威胁情报监测系统发现】黑客泄露了乌克兰安全服务局(SBU)反恐中心的文档。该文档详细描述了一个名为“ШОЛО ВЫСКОБОЙ АТРЕСИЯ РФ”(可能为“Sholo Vysokoboy Atresiya RF”,意为针对俄罗斯联邦的高强度攻击)的网络行动计划,起始时间为2025年8月1日18:00。文档声称涉及对俄罗斯基础设施的多阶段网络攻击,包括港口、机场、能源系统和军事目标。

分析表明,该文档很可能为虚假情报或宣传材料,旨在诋毁乌克兰并制造地缘政治紧张。开源搜索未发现2025年8月后俄罗斯基础设施遭受大规模乌克兰网络攻击的证据。潜在威胁包括信息战、DDoS攻击或供应链攻击,但真实性存疑

背景

地缘政治上下文

乌克兰-俄罗斯冲突自2022年起持续,涉及大量网络战活动。乌克兰SBU负责反恐和情报工作,常被俄罗斯指责进行破坏行动。类似泄露事件常见于信息战中,例如2023年泄露的Pentagon文件或俄罗斯黑客针对乌克兰的攻击。开源搜索显示,2025年有多个网络事件,如中国Geedge Networks泄露(600GB数据)和法国Naval Group黑客事件,但未直接关联此文档。

文件内容分析

文档概述

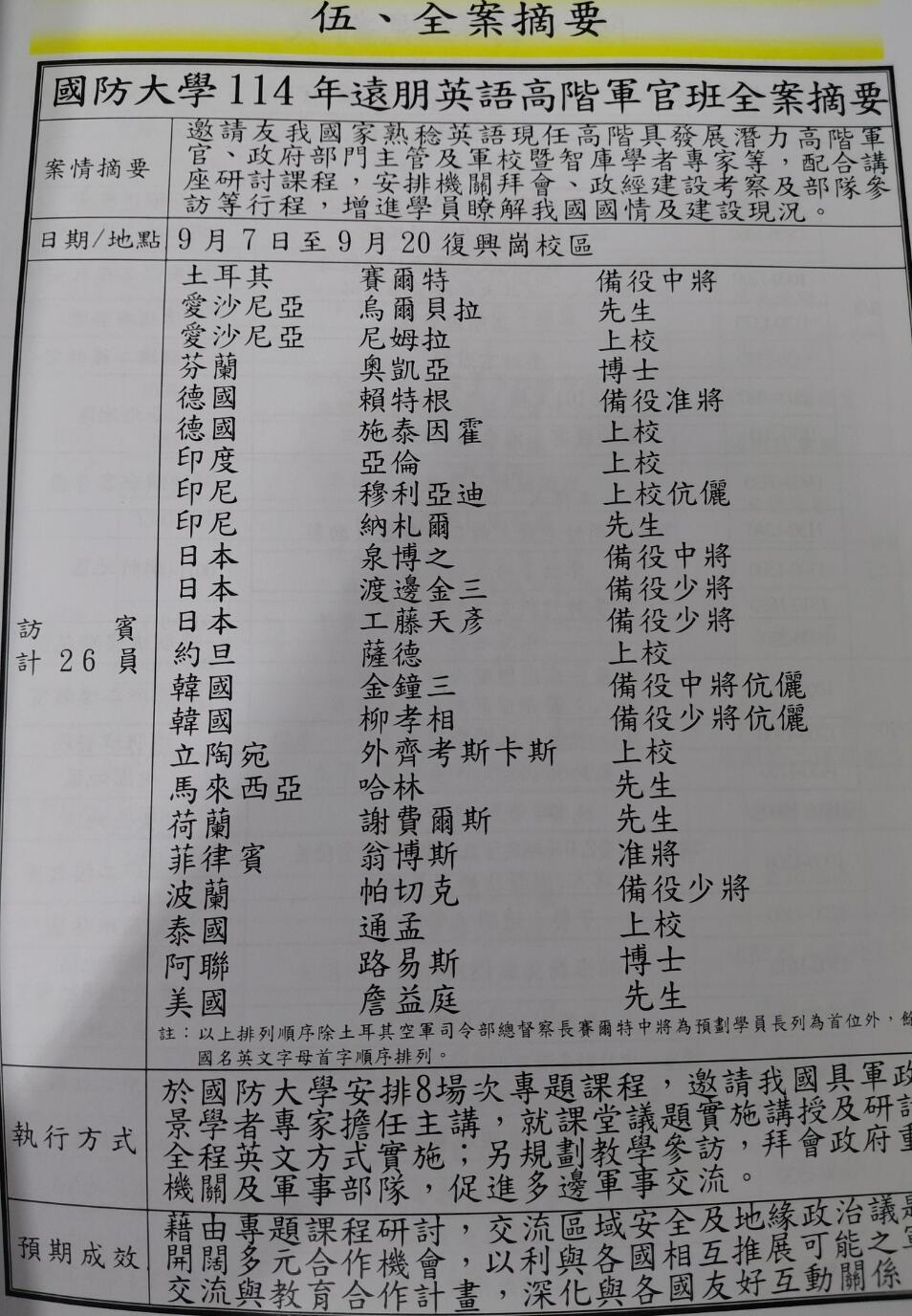

-

标题: “АНТИТЕРОРИСТИЧНИЙ ЦЕНТР при Службі безпеки України” (乌克兰安全服务局反恐中心)。子标题提及针对俄罗斯联邦的行动。 -

行动名称: “ШОЛО ВЫСКОБОЙ АТРЕСИЯ РФ” (可能为拼写错误或代码,意为“Sholo High-Impact Atresia RF”,针对俄罗斯的高强度破坏)。 -

起始时间:2025年8月1日18:00。 -

目标范围: -

基础设施:俄罗斯南部地区,包括Kuban(库班)、Krasnodar(克拉斯诺达尔)、Kramatorsk(克拉马托尔斯克)和Simferopol(辛菲罗波尔)。具体目标包括港口、机场、能源设施(如天然气管道)和军事基地。 -

国际元素:意外提及“Shandong Port Group”(山东省港口集团,中国企业)。文档声称攻击其系统,可能涉及供应链或中俄合作项目(如“一带一路”港口)。这可能为文档虚假性的证据,因为Shandong Port Group主要在中国运营,与俄罗斯有合作但非直接目标。 -

其他目标:莫斯科地区基础设施、黑海港口、克里米亚桥梁和乌克兰边境附近设施。文档提及使用DDoS、恶意软件注入和物理破坏结合。

-

-

行动阶段: -

准备阶段:情报收集、渗透测试,涉及美国(USAID)和欧盟支持。 -

执行阶段:多波攻击,包括网络瘫痪、数据窃取和物理中断。提及使用“Industroyer”式恶意软件针对SCADA系统。 -

后续阶段:数据泄露和宣传,旨在制造混乱。

-

-

参与方:文档声称涉及乌克兰SBU、美国情报机构(CIA/NSA)和欧盟盟友。提及“Quantum Bear”等APT团体,但这些通常与俄罗斯相关,暗示伪造。 -

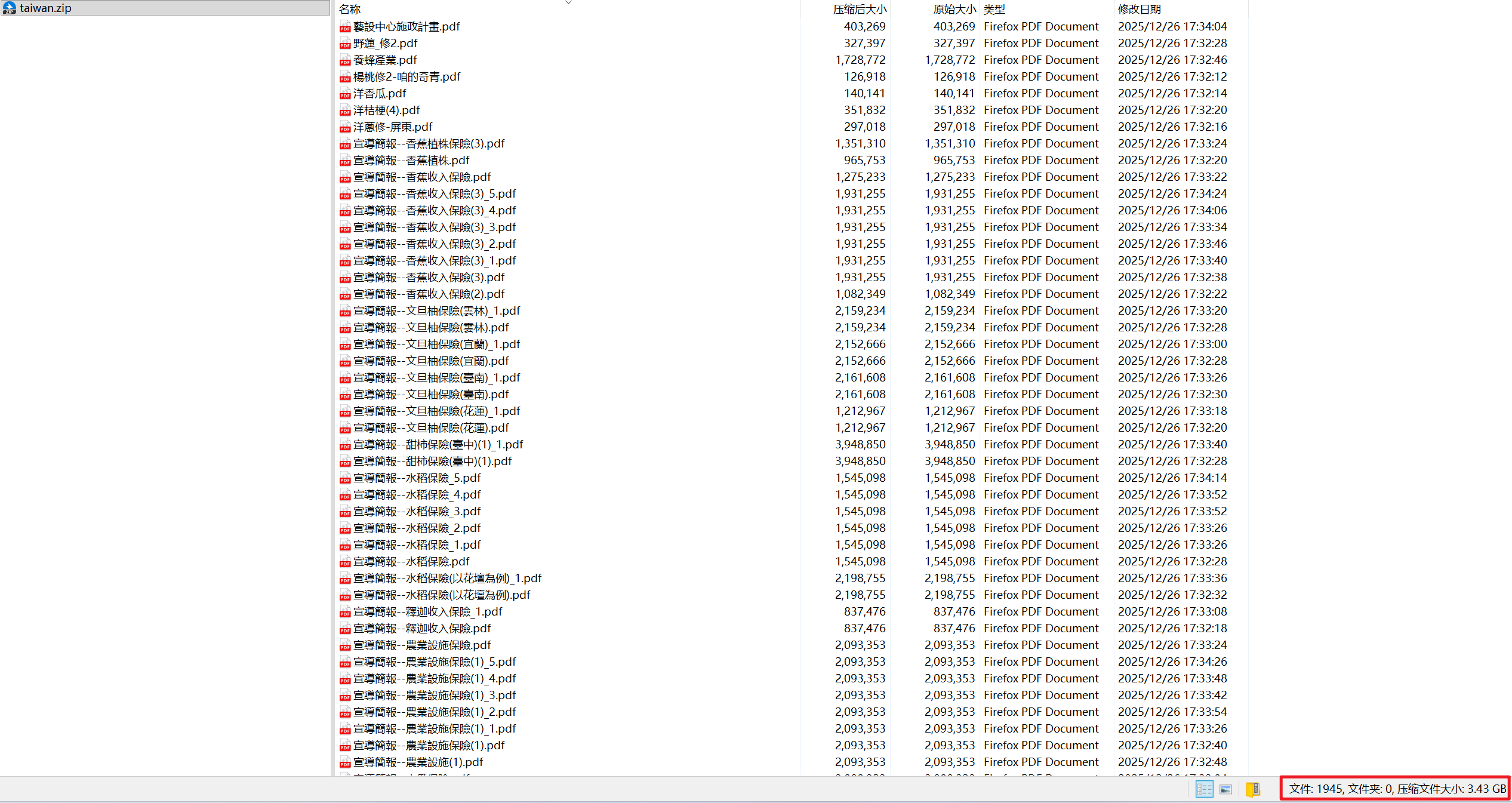

地图和图表:包含俄罗斯南部地图,标记目标点;统计数据如“176 目标”、“45 机场”和“139 港口”。

真实性评估

-

支持真实性:文档格式专业,包含SBU徽标和内部术语。类似于已知SBU文件风格。 -

质疑真实性: -

无开源证据:搜索“ SBU leaked document Shandong Port Group cyber attack 2025” 未发现相关报道。2025年8月后,俄罗斯基础设施无大规模中断记录。 -

异常元素:针对中国Shandong Port Group不合逻辑,可能为故意混淆或错误翻译。 -

宣传特征:语言夸张,强调“西方阴谋”,符合俄罗斯信息战模式。类似事件如2023年Discord泄露,常为伪造。 -

结论:高概率为disinformation(虚假信息)campaign,由俄罗斯支持的演员制作,以破坏乌克兰声誉并转移注意力。

-

威胁者分析

-

威胁者:perunswaroga频道,可能隶属Killnet或Sandworm(俄罗斯GRU关联APT)。Killnet以DDoS和泄露行动闻名,2022-2025年间针对乌克兰医院、银行和政府网站。 -

动机:地缘政治宣传。俄罗斯常使用黑客团体传播虚假文件,制造“乌克兰侵略”叙事,支持其在乌克兰冲突中的立场。

结论

这份泄露文档很可能为俄罗斯支持的信息战产物,旨在诋毁乌克兰SBU并制造混乱。

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容