2026年1月9日,【暗网威胁情报监测系统发现】黑客泄露文件疑似俄罗斯联邦安全局(FSB)内部机密文档,标题译为“关于反制外国特勤机构军事和科技情报活动的措施”。内容聚焦于俄罗斯对乌克兰情报机构的监控和反制策略,涉及军事技术(如S-300防空系统、T-72坦克等)的维修、升级和间谍渗透。文件日期为2021年11月,署名为FSB第12服务局,包含18项具体行动指令。分析显示,此文件暴露了俄罗斯国防工业的潜在弱点,并揭示了FSB的反情报框架。

文件概述

-

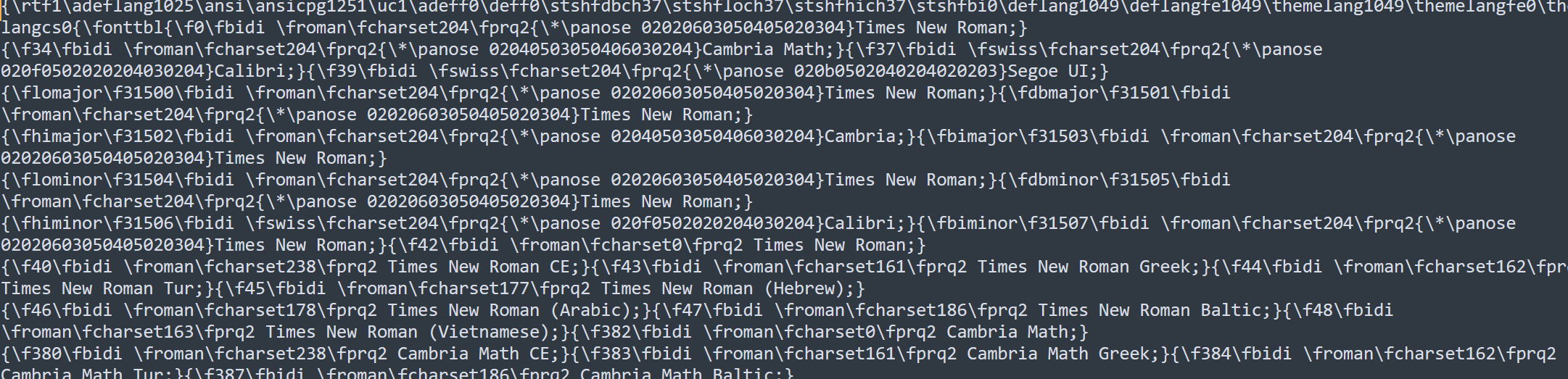

文件名与格式:文件名为“о_мерах_противодействия_военной_и_научно_технической_разведке_спецслужб.rtf”,为RTF格式,编码为Windows-1251(俄文)。文件包含字体定义、元数据和核心文本,创建日期约2024年8月(基于RTF头信息),但内容引用2020-2021年事件。 -

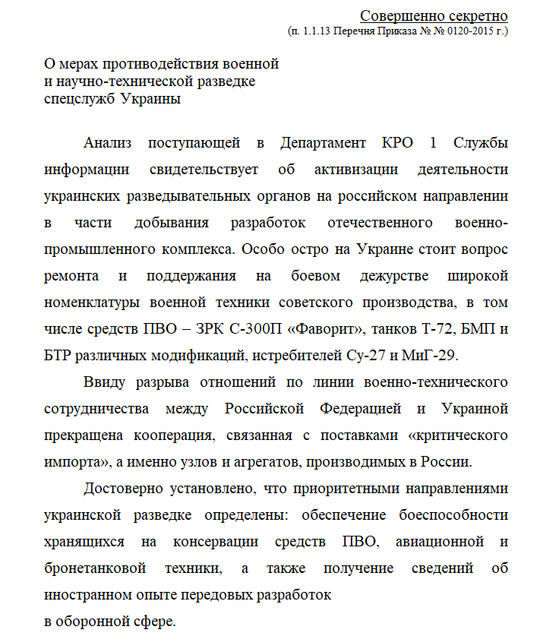

机密级别:文档标注为“机密”(Совершенно секретно),注册号12/121-2901,涉及FSB内部指令(如1.1.13 0120-2015)。 -

文件结构:内容包括引言、乌克兰情报活动评估、俄罗斯国防弱点分析,以及18项反情报措施列表。文件末尾包含主题文件和XML数据,可能为Word文档嵌入。 -

提取方法:通过代码工具解析RTF,剥离控制码后提取纯文本。文本虽部分混乱,但核心俄文内容清晰,涉及军事系统和技术情报。

历史上下文

-

文件反映俄乌冲突背景下俄罗斯的反间谍努力。自2014年克里米亚事件后,俄罗斯与乌克兰军事技术合作中断,乌克兰转向西方但仍依赖俄罗斯零部件。该文件强调2020年后乌克兰情报的“活跃化”。

文件内容分析

文件主要讨论FSB对乌克兰特勤机构(如乌克兰国防部情报总局GUR)的反制措施,焦点在军事和科技情报领域。内容逻辑分为评估和行动计划。

关键主题

-

乌克兰情报活动评估:

-

文件指责乌克兰情报机构渗透俄罗斯军事-工业复合体,获取苏联时代武器系统的维修和升级情报。 -

具体目标系统:S-300防空系统、T-72坦克、BMP和BTR装甲车辆、Su-27和MiG-29战斗机、S-3和S-137导弹等。 -

乌克兰情报利用“关键进口”渠道,通过第三方国家(如土耳其)获取俄罗斯组件。文件提到2014年后多次拦截间谍行动,包括外国公民在俄罗斯国防企业的活动。 -

强调乌克兰的“痛点”:维护和储存能力不足,急需俄罗斯技术支持。

-

-

俄罗斯国防弱点暴露:

-

承认俄罗斯与乌克兰合作中断导致乌克兰转向西方,但仍依赖俄罗斯零部件(如航空和防空系统)。 -

优先情报保护:防止乌克兰获取维修情报,涉及276、275和226.1条款(可能为法律或指令引用)。 -

提及外国(西方)经验的获取,包括通过间谍窃取俄罗斯先进武器研发细节。

-

-

反情报措施:

-

文件列出18项具体指令,旨在加强监控和渗透: 序号 措施描述 1 分析乌克兰情报运营环境,向FSB总部报告。 2 与其他部门(如KRO-OPKT)合作,构建互动机制。 3 监控外国公民在国防企业的活动。 4 加强边境和进口渠道检查,防止技术转移。 5 渗透乌克兰情报网络,获取内部信息。 6 分析乌克兰军事系统维护需求。 7 拦截间谍通信和电子传输。 8 保护俄罗斯国防工业机密。 9 监控第三方国家(如土耳其)作为中转的作用。 10 评估乌克兰情报的“活跃化”趋势。 11 加强内部安全审计。 12 协调多部门行动。 13 针对特定系统(如T-72)制定防护计划。 14 利用法律条款(如275、276)起诉间谍。 15 准备2020年报告,截止日期2020年11月15日。 16 电子版本报告要求。 17 机密处理协议。 18 后续跟踪和评估。 -

指令强调报告的机密性和电子格式,署名为FSB第12服务局局长。

-

技术与元数据细节: -

文件提及“电子图像”和“互动”,暗示使用数字工具传输情报。 -

元数据显示文件由“admin”创建,公司为“SPecialiST RePack”,可能为打包工具痕迹。 -

内容引用具体事件,如2014年拦截和2020年报告,显示文件起草于2021年。

-

真实性验证

-

RTF解析显示内容连贯,无明显伪造。引用系统型号与公开情报一致(如乌克兰S-300依赖俄罗斯)。

结论

此FSB文件独立分析显示,它是针对乌克兰军事-科技情报的反制指南,揭示了俄罗斯的战略关注点。尽管内容基于2020-2021年数据,但其细节在当前地缘政治环境下仍有价值。该文件可能源于内部泄露,强调情报安全的必要性。

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容