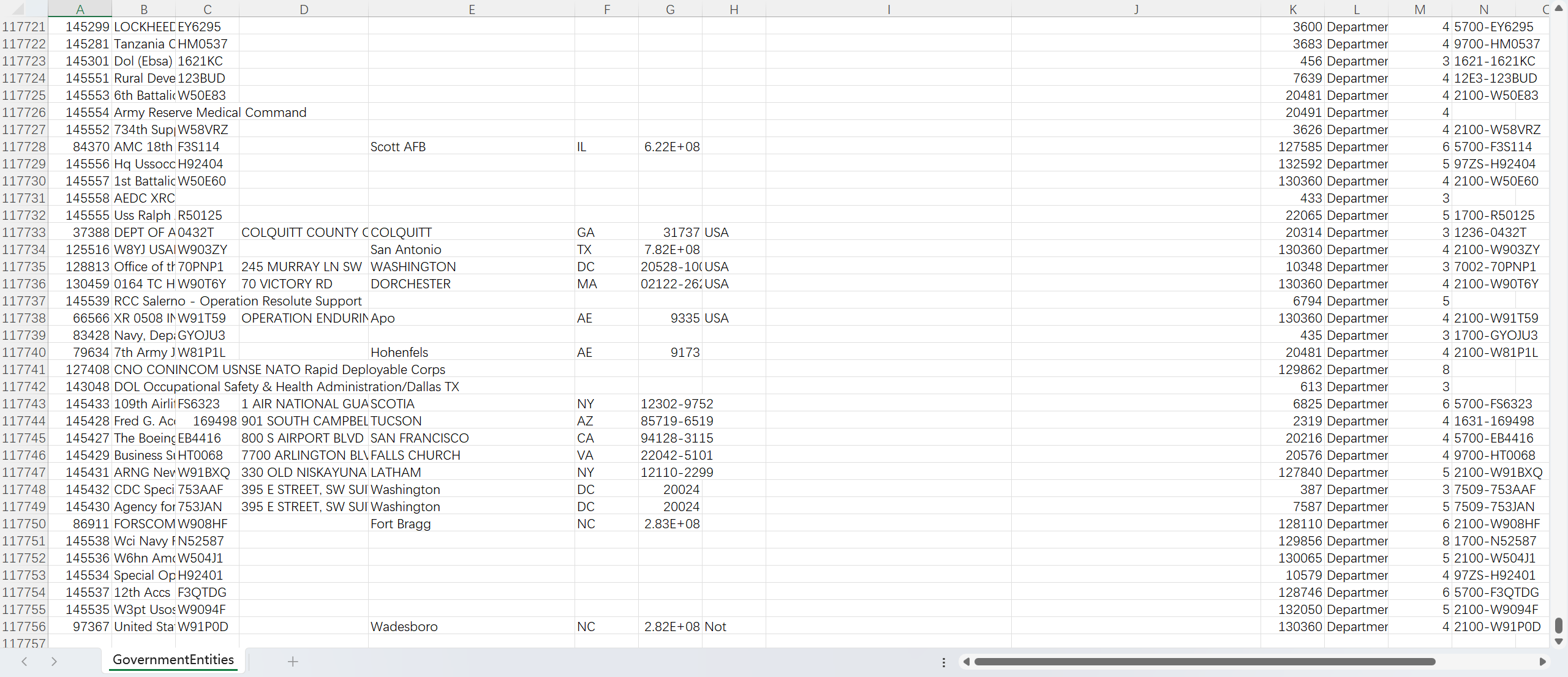

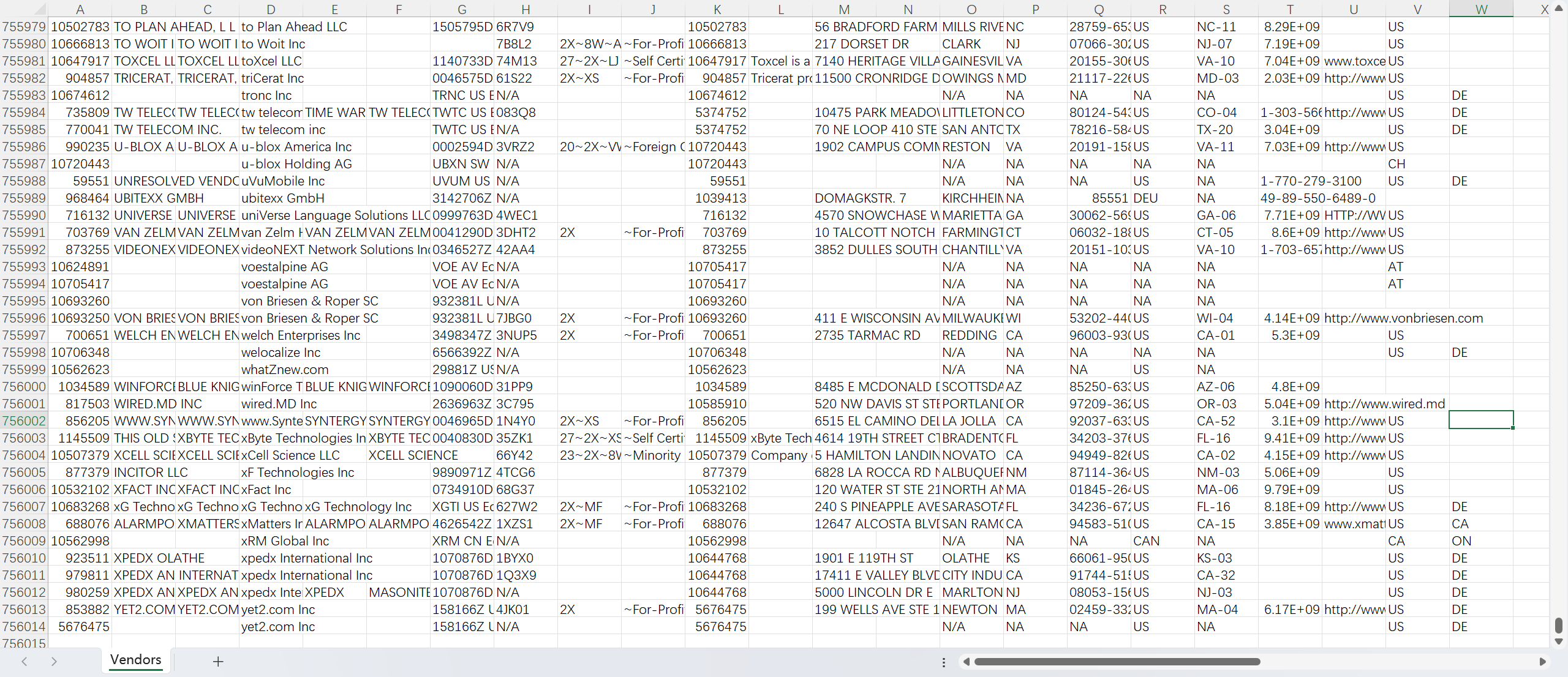

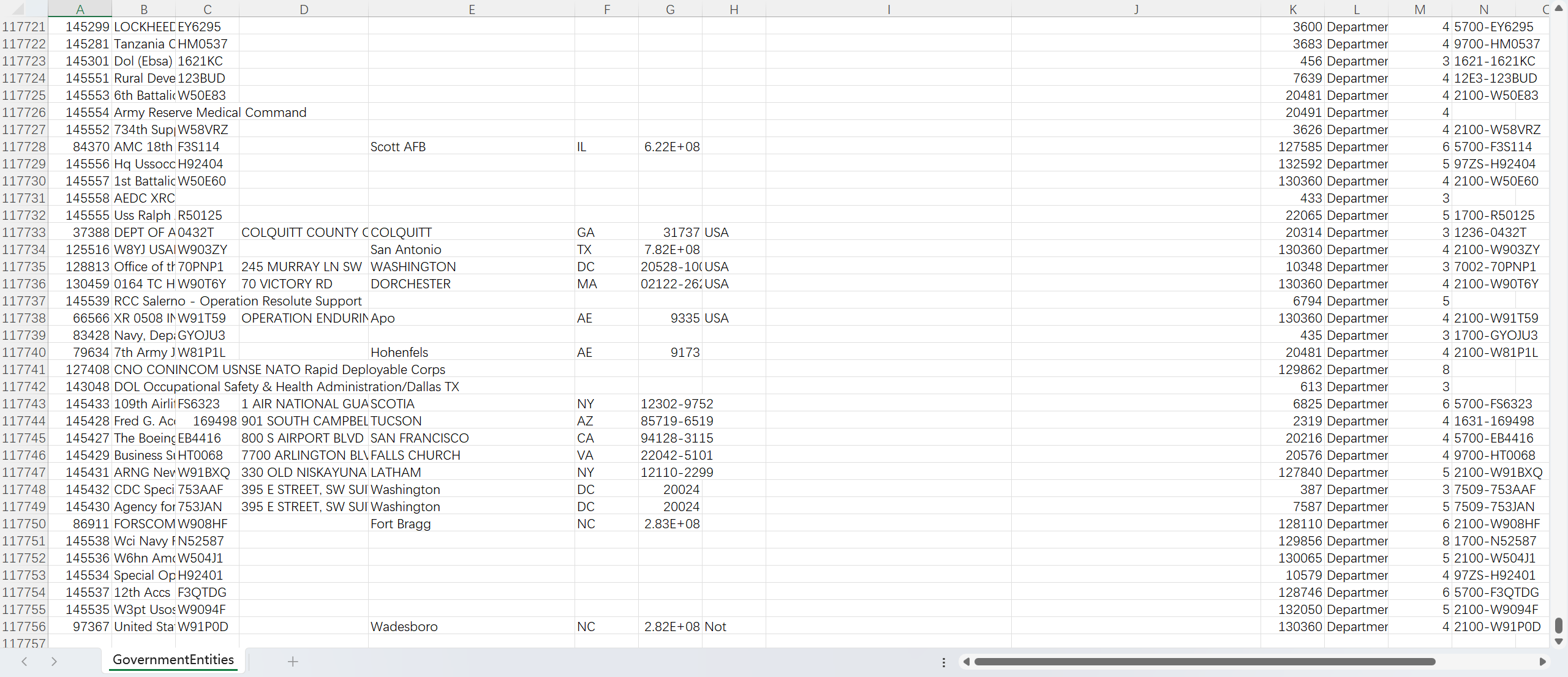

2026年1月3日,【暗网威胁情报监测系统发现】威胁行为者团体KelvinSecTeam(也称为Kelvinsecurity或CURIOUS JACKAL)声称数据是从美国政府拥有的云服务器中窃取的。对泄露内容的分析显示,这是一个全面的CSV数据库(“GovernmentEntities.csv”),包含超过117,000个美国政府实体的详细记录,包括名称、缩写、地址、联系信息和组织层次结构。该数据集似乎是一个联邦机构、部门和子实体的结构化目录,可能来源于内部政府资源管理系统。

KelvinSecTeam 自至少2018年以来活跃,是一个多产的网络犯罪团体,以针对全球政府、教育和私营部门组织的数据入侵而闻名。他们的行动通常涉及窃取和公开敏感数据,以获取声誉、敲诈或在地下论坛出售。

威胁行为者背景

KelvinSecTeam 是一个网络威胁团体,最早于2018年初被观察到,主要从事数据入侵和泄露。

-

别名和追踪:也称为Kelvinsecurity或CURIOUS JACKAL(根据美国国会关于俄罗斯网络威胁的听证会)。他们与针对俄罗斯实体的行动有关,但受害者范围是全球性和机会主义的。 -

历史活动: -

2020年,入侵南美一家呼叫中心,该中心服务于一家主要汽车制造商的500,000名车主,泄露客户数据。 -

泄露来自Airlink International UAE的数据,由Cyble的网络安全研究人员发现。 -

在2022年俄乌冲突期间参与入侵,与GhostSec和AgainstTheWest等团体一起针对大型组织。 -

入侵政府和教育网站,包括墨西哥公共教育登记处(Secretaría de Educación Pública)、委内瑞拉科学研究所(Instituto Venezolano de Investigaciones Científicas)等。 -

在2022-2023年的地下报告中,声称入侵多个美国政府组织,并提供访问权限出售。

-

-

动机和TTPs:主要受金融利益、声誉和数据转售驱动。他们利用Web应用程序、云配置错误和供应链弱点中的漏洞。数据通常发布在论坛、社交媒体或暗网上。没有强有力的证据表明与国家有关联,尽管一些活动与地缘政治紧张局势重叠(例如,反俄罗斯行动)。 -

近期趋势:根据2023年的地下威胁报告,该团体仍活跃,与成员如“Katrine Hacker”和“Kristina”相关。他们针对关键基础设施和政府部门,与此次针对美国的泄露一致。

泄露文件分析

-

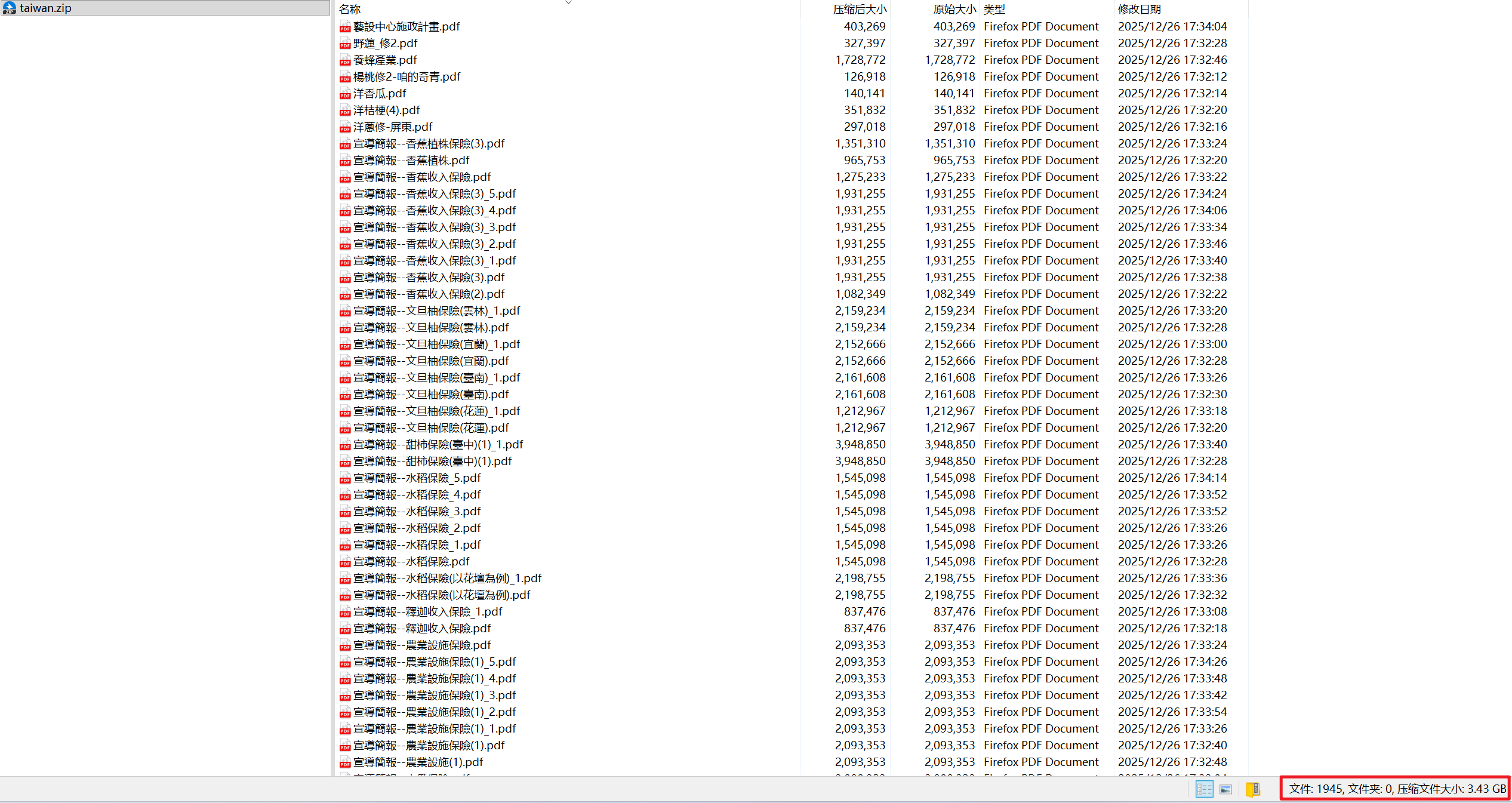

泄露细节:ZIP文件至少包含两个主要工件:“GovernmentEntities.csv”。泄露者的描述称:“根据获得此数据库的黑客,它是从美国政府拥有的云服务器中获取的。”

-

数据概述:

-

格式和大小:CSV文件有867,755行和17列:ENTITY_KEY, ENTITY_NAME, ACRONYM, ADDRESS, CITY, STATE, ZIPCODE, COUNTRY, URL, FAX, PARENT_ENTITY_KEY, ENTITY_PATH, ENTITY_LEVEL, FIPS_AAC_CODE, FIPS_CODE, START_DATE, PHONE。 -

内容摘要: -

唯一实体名称:63,345(例如,“Saint Lawrence Seaway Development Corporation”、“Central Intelligence Agency”、“Department of Defense”)。 -

唯一缩写:96,056(例如,“SLSDC”、“CIA”、“DOD”)。 -

层次结构:实体嵌套在父组织下(例如,DoD或USDA下的子机构),路径如“Department of Defense (DOD) : 312 > Department of the Army (USA) : 434 > U.S. Army Materiel Command (AMC) : 3629”。 -

地理空间数据:地址覆盖美国各州和一些国际位置(例如,军事的APO地址)。 -

联系信息:13,775个电话号码(许多唯一)、FAX号码和机构的URL。 -

时间元素:一些条目包括START_DATE,但许多为空白。

-

-

显著条目:包括敏感实体如CIA、DoD子命令、DHS机构(例如,TSA、海岸警卫队)和情报相关机构。没有观察到密码或高度机密数据,但组织映射可能揭示内部结构。

-

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容