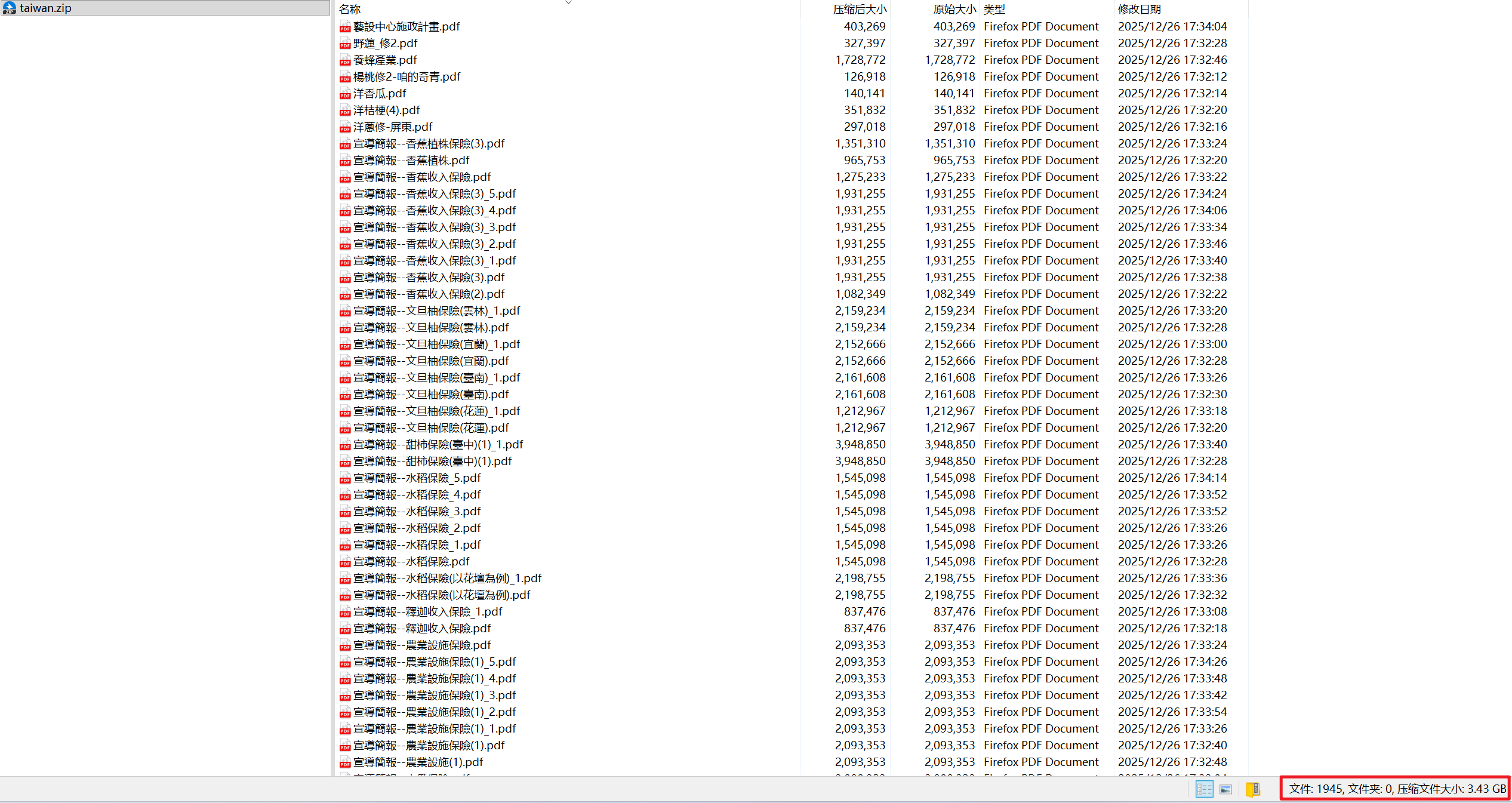

2026年1月1日,【暗网威胁情报监测系统发现】台湾政府泄露的一组文件,这些文件具体涉及网络安全防御计划和监测报告。这些文件包括2024年(中华民国历113年)政府网络安全防御与系统韧性增强计划的自评报告、2025年(114年)部会及驻外馆网络安全防护精进计划(内容有限),以及2025年1月网络安全联合防御监测月报。这些泄露揭示了政府机构内部网络安全态势评估、持续威胁和漏洞。

关键发现:

-

持续威胁:信息收集类事件占40%、恶意内容类占23.9%、入侵尝试类占16%,针对政府系统。 -

漏洞:Fortinet FortiOS/FortiProxy(CVE-2024-55591 和 CVE-2025-24472)以及Ivanti等产品存在关键暴露,已观察到活跃利用。 -

攻击向量:通过伪装税务当局的钓鱼邮件进行社会工程攻击、僵尸网络攻击(例如Moobot、Mirai变种)和远程控制利用。 -

地缘政治影响:攻击来源主要来自美国(48%)、比利时(8%)和香港(7%)。 -

对韧性计划的风险:泄露的SBOM组件、漏洞分析和事件响应细节可能使对手针对台湾政府基础设施定制攻击。

泄露本身构成重大风险,因为它暴露了可被高级持续威胁(APT)行为者利用的操作细节。

背景

泄露的文件似乎源于台湾数位发展部(MODA)和国家资通安全研究院(NICS)。这些文件通过未公开手段获得,可能涉及内部威胁、供应链妥协或网络间谍活动。文件涵盖:

-

2024年自评报告:多年度(2023-2026)计划的细节,旨在增强政府网络安全,包括软件模块准备(累计60项)、漏洞研究(4项)、韧性巡航(62个机构)和技术检测(21个机构)。包括绩效指标和成果,例如漏洞警讯(2024年47篇)和检测规则(产生3个)。 -

2025年精进计划:可用内容有限,焦点在部会级增强,但表明防御策略的连续性。 -

2025年1月监测报告:对政府机构79,566起网络安全事件的全面月度分析,按威胁类型、来源和部门分类。它突出趋势、IOC和基于安全运营中心(SOC)数据的建议。

这些文件与台湾的国家网络安全战略一致,强调在区域紧张局势下对混合威胁的韧性。

结论

泄露的文件突显了台湾面临挑战的网络安全生态系统,面对来自侦察、利用和恶意软件的持续威胁。

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容