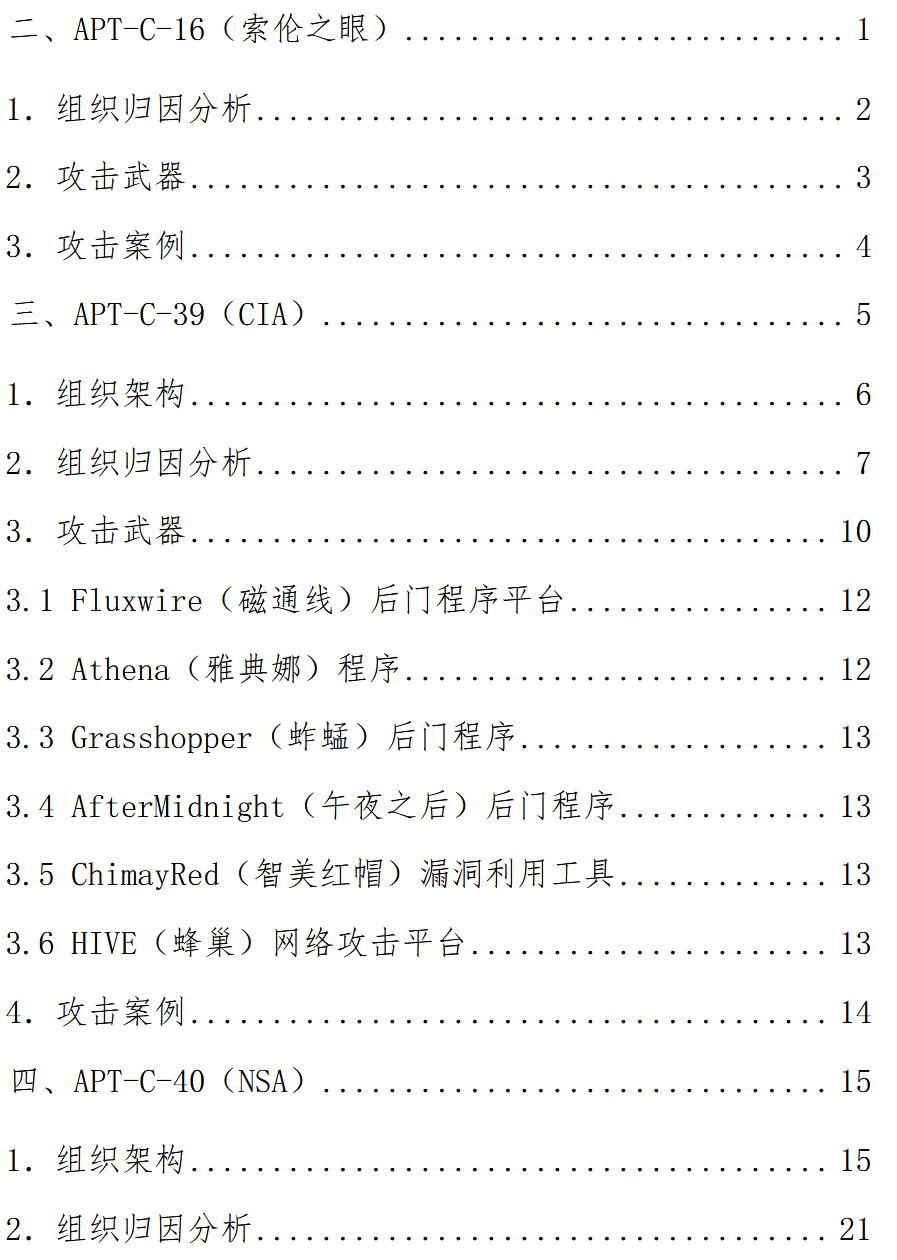

基于HWP的DLL侧加载攻击分析

◈ 主要结果 (Key Findings)

- 冒充韩国广播节目作家等… 以出演邀请或采访名义进行初始接触

- 利用简短的自我介绍和正常的指导文字诱导建立信任

- 以事前采访问题表或活动指导文件伪装的恶意HWP文件进行传递

- 结合HWP初始执行和DLL侧加载来规避模式检测策略

1. 概述 (Overview)

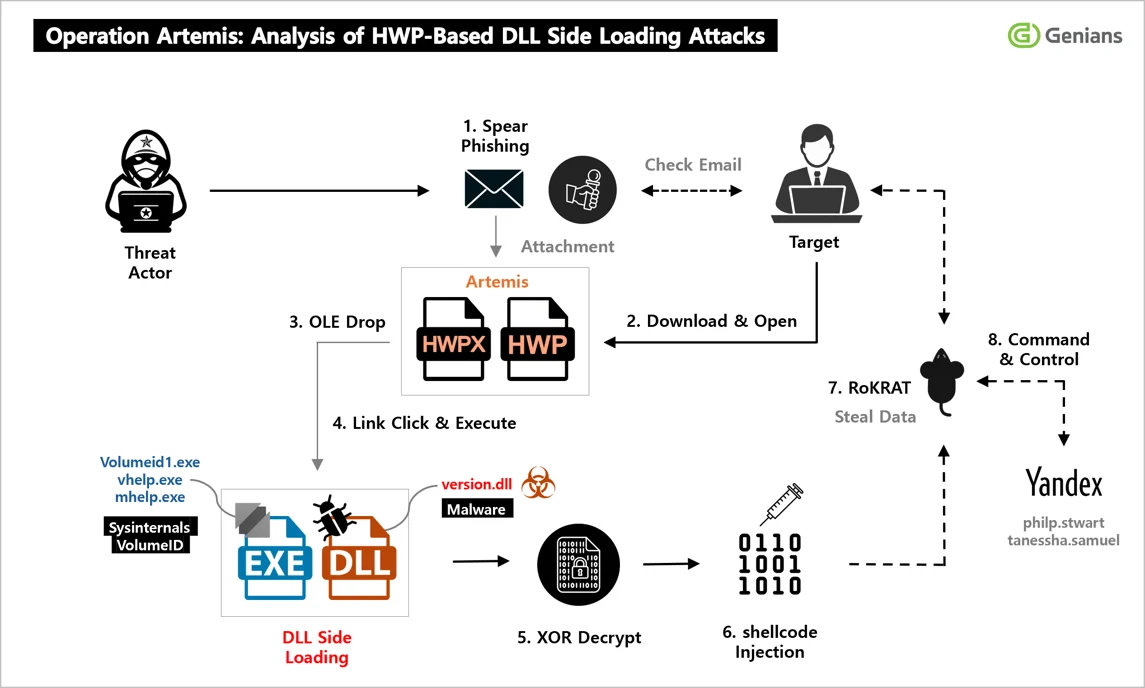

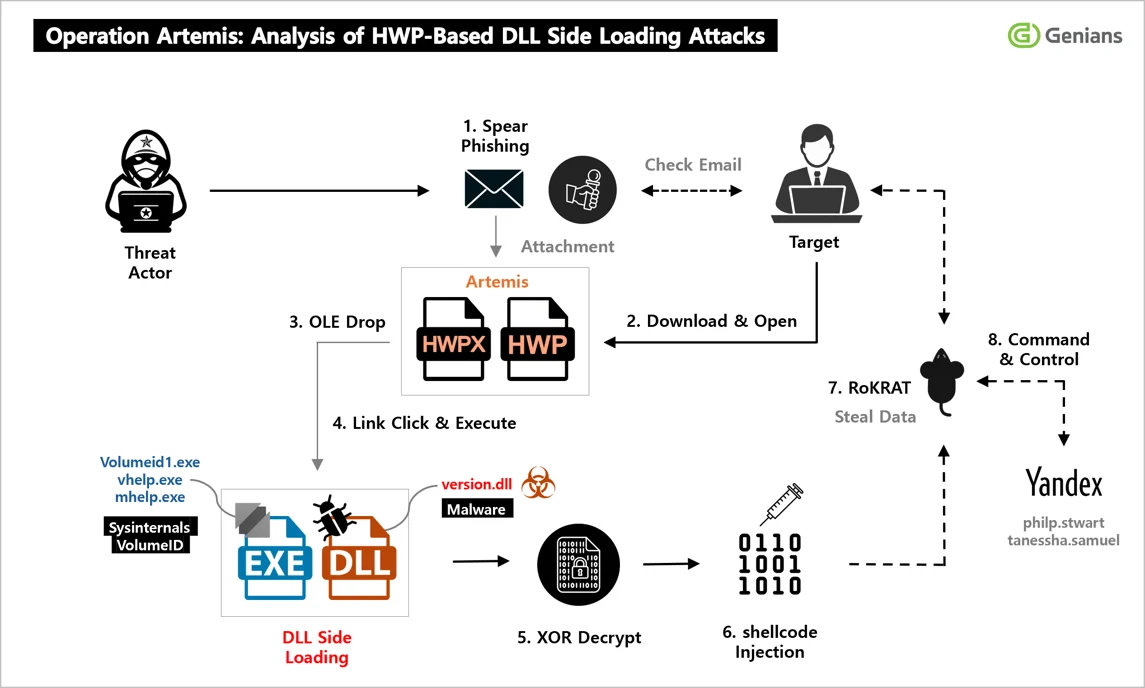

Genians Security Center识别了APT37集团执行的“阿尔忒弥斯(Artemis)”行动战役。 威胁行为者利用在HWP文档内部隐秘插入恶意OLE对象的方式。设计成当用户信任文档内容并点击超链接时,攻击链开始。

当该OLE对象被加载时,威胁行为者使用了首先执行正常进程的伪装技术。这种多阶段程序利用合法进程流程来规避基于签名的安全产品的怀疑检测。随后基于正常进程的执行上下文,最终调用恶意DLL来驱动负载。

这是巧妙结合初始执行和权限提升来规避检测的战术,EDR(Endpoint Detection and Response)可以通过异常行为检测规则识别这种异常执行流程。

在8月4日发布的《 RoKRAT壳代码及隐写术基于威胁分析与EDR应对方案 》报告中,详细介绍了APT37集团的LNK快捷方式及HWP OLE基于攻击案例。当时的攻击中,详细描述了DLL侧加载后额外下载的照片文件的隐写术策略。

威胁行为者持续将LNK策略与HWP恶意文档用于攻击,因此用户需要特别注意。

该战役以利用正常进程的检测规避策略、多阶段执行链、巧妙混合正常执行流程和恶意行为的先进技术为特征。特别是将恶意负载在正常进程下运行的方式大大提高了分析难度,使识别和应对变得困难。

综合来看,本攻击被评估为APT37持续执行的侦察·渗透中心的高级化活动模式的又一例子。这表明该威胁集团利用精密技术持续加强攻击能力。

2. 背景 (Background)

10月27日,以美国朝鲜专业媒体闻名的38 North发布了《 HWP作为攻击表面:韩国民文字处理软件对作为美国盟友的韩国网络态势意味着什么 》标题的报告。

根据该报告,在韩国标准使用的Hangul Word Processor(HWP)文档格式实际上已成为固定的攻击表面(Attack Surface),朝鲜的网络行动主体持续利用它来尝试渗透韩国的政府·军·核心企业网络。

实际上,在韩国,通过HWP文档媒介的攻击持续被观察。从威胁行为者的视角,恶意代码的操作方式可根据环境和条件随时变化,可选择的战术非常多样。

因此,识别使用了哪些攻击技术,并基于此加强对类似威胁的应对能力是最重要的。

因此,本威胁情报报告以实际发生的攻击场景为中心,深入分析背景和战术特征,并提供探索适合情况的应对措施所需的基础。

3. 攻击展开过程 (Attack Progression)

3-1. 隐写术 + DLL侧加载 (Steganography + DLL Side Loading)

初始渗透通过鱼叉式网络钓鱼传递的HWP文档作为媒介,当文档中嵌入的恶意OLE对象执行时,最终获得对用户环境的初始访问权限。

流入的威胁元素利用隐写术和DLL侧加载等复合技术隐藏执行流程。在侧加载阶段, Microsoft Sysinternals 的系统实用程序被滥用。攻击者将操纵的恶意DLL放置在与执行文件相同的路径中,诱导程序误认为它是正常DLL并加载。

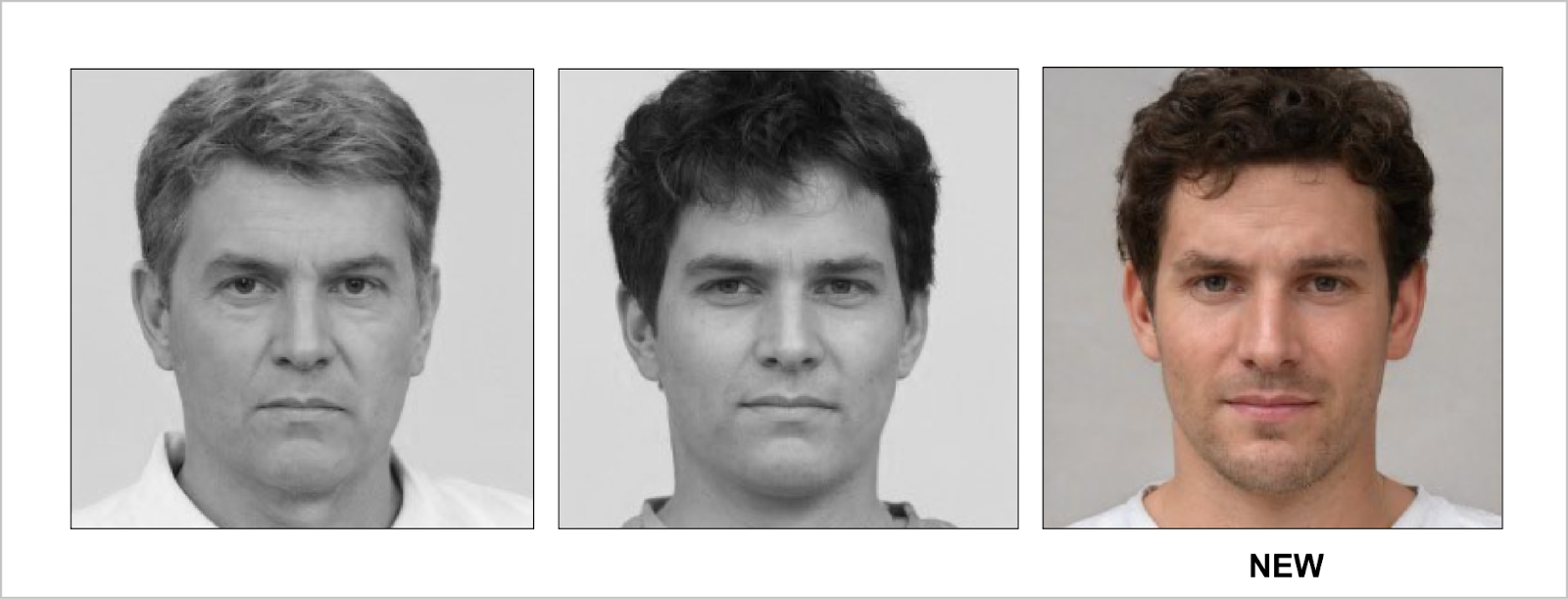

威胁行为者从7月起利用隐写术技术隐秘加载RoKRAT模块。特别是8月确认使用了以前未报告的人像照片用于攻击。 参考比较过程中,黑白屏幕任意转换的2张照片是7月发现的样本。

3-2. 攻击场景 (Attack Scenario)

本报告包含了从8月新捕获的隐写术基于攻击技术为起点,到11月连续展开的APT攻击战役的综合分析结果。通过对约4个月持续的鱼叉式钓鱼活动调查,可以确认攻击者利用的恶意HWP文档如何逐步变形·高级化的进化形态。

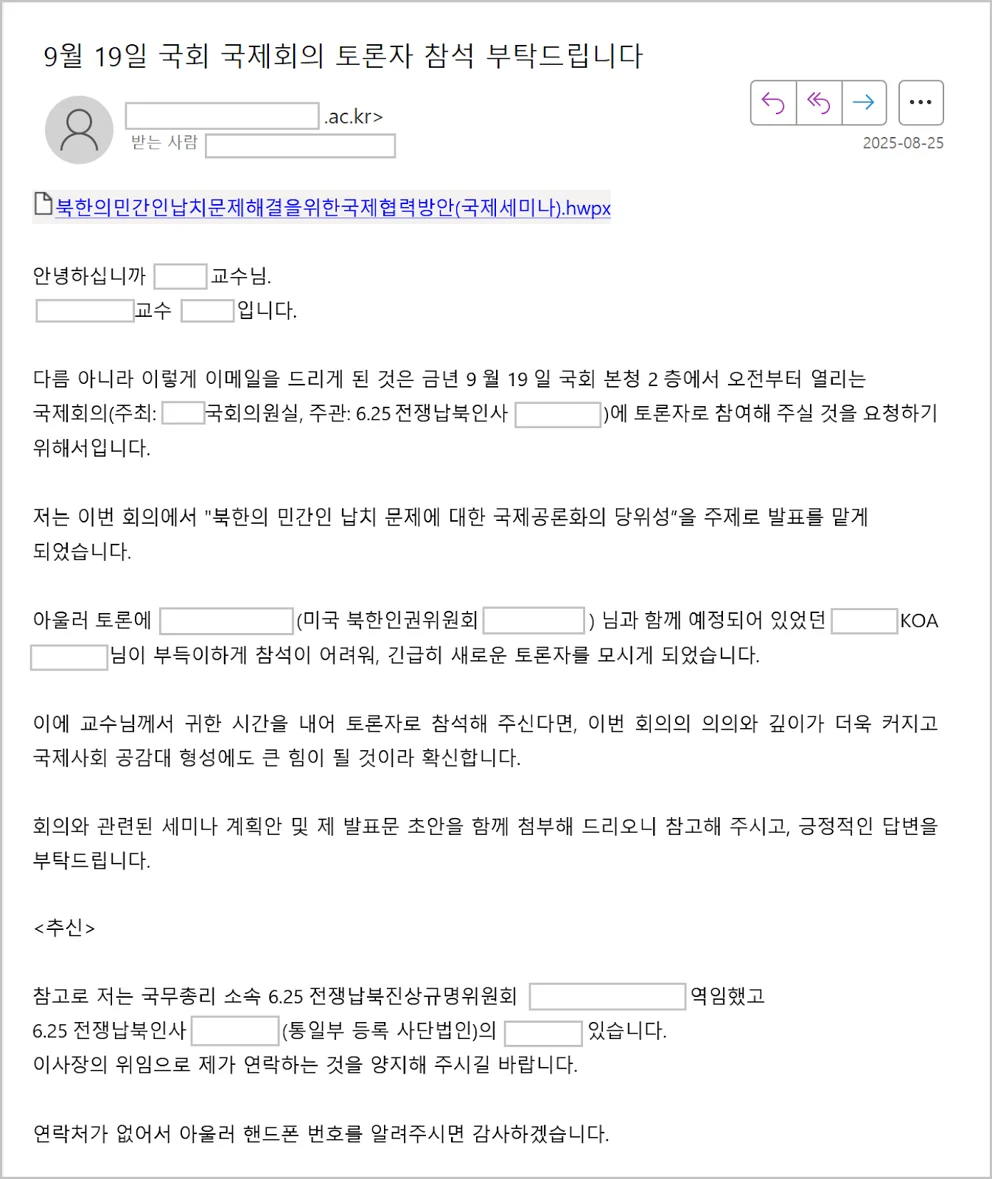

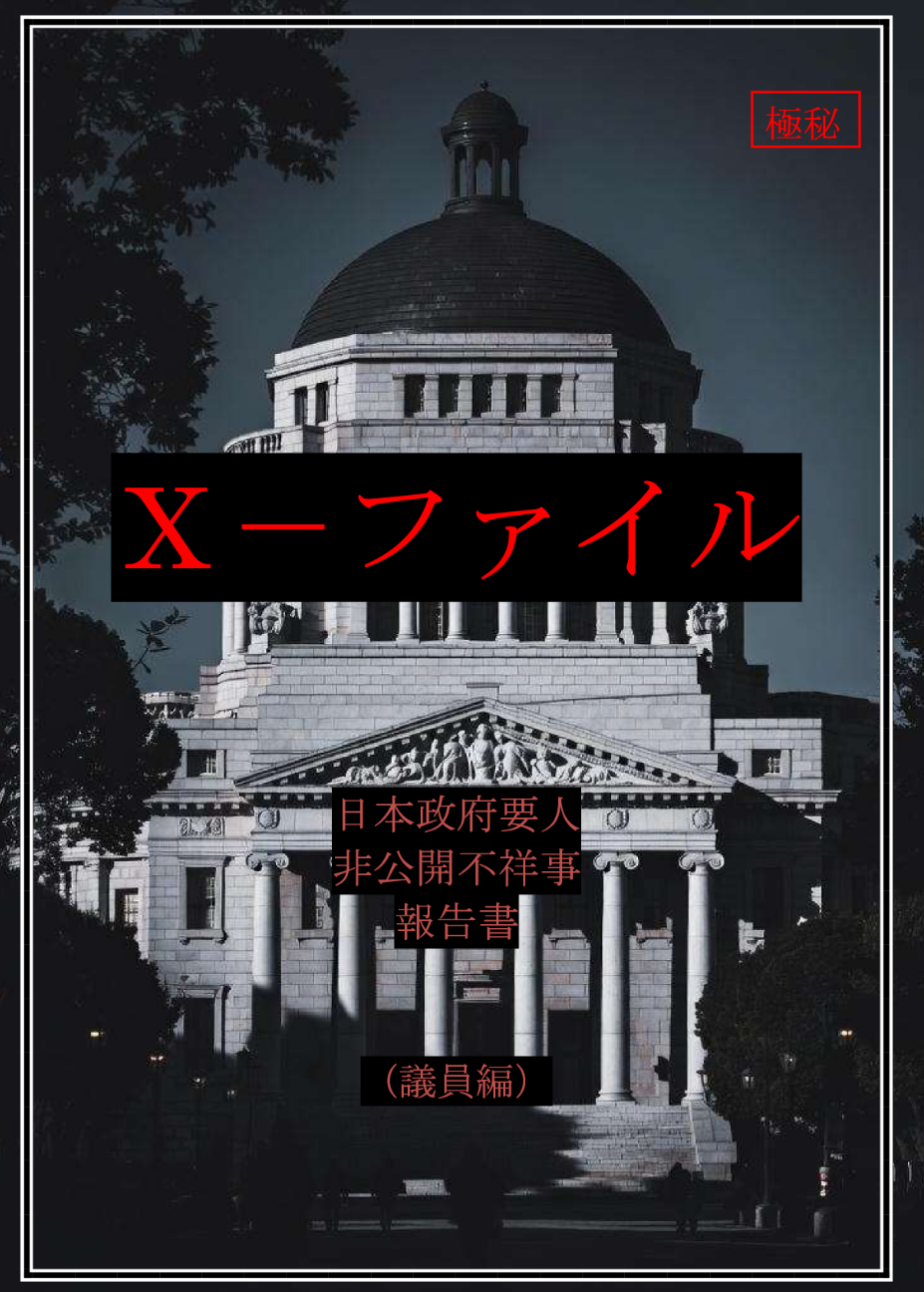

在上个月末,攻击者发送伪装成国会国际会议讨论者邀请请求书的电子邮件,并确认冒充具有社会信任度的特定大学教授的身份。该电子邮件附带了’north_korea_civilian_abduction_solution_international_cooperation_plan(international_seminar).hwpx’文件,并使用了考虑接收者兴趣领域的针对性欺骗战术。

类似地,确认了冒充国内主要广播公司节目的作家请求与朝鲜体制及人权相关的采访,并多次进行信任形成对话后传递恶意HWP文档的案例。 调查结果,确认盗用了分别属于不同广播节目的两名作家姓名,并通过此诱导受害者社会工程信任。

APT37黑客组织调研报告

APT37是一个由朝鲜国家支持的网络间谍组织,也被称为Reaper、Ricochet Chollima、ScarCruft、InkySquid、Group123或TEMP.Reaper。 该组织自2012年起活跃,主要从事网络间谍活动,以支持朝鲜的政治、军事和经济目标,同时偶尔涉及资金生成以规避国际制裁。 FireEye曾将其描述为“被忽视的朝鲜威胁行为者”。

历史和背景

APT37据信成立于2012年左右,由朝鲜政府资助,与其他朝鲜黑客组织(如Lazarus Group)有重叠。 该组织在早期主要针对韩国目标进行间谍活动,但随着时间推移,其范围扩展到全球。知名活动包括Operation Daybreak、Operation Erebus、Golden Time、Evil New Year、FreeMilk、North Korean Human Rights和Evil New Year 2018等战役。 例如,2021年,该组织使用RokRat木马针对韩国政府进行鱼叉式钓鱼攻击;2023年,据报道其入侵了俄罗斯弹道导弹制造商NPO Mashinostroyeniya。

目标和受害者

APT37的主要目标是韩国公共和私营部门,包括政府、军方、核心企业、学者、记者和脱北者。 此外,该组织还攻击日本、越南、香港、中东、俄罗斯、美国、尼泊尔、中国、印度、罗马尼亚和科威特等地区的实体。 他们针对金融机构以获取资金,并渗透工业部门以窃取情报。受害者通常与朝鲜战略利益相关,如地缘政治敏感话题或军事技术。

暂无评论内容